- 收藏

- 加入书签

基于多维度监控与智能分析的边缘计算容器安全防护机制研究

摘要:随着 5G 与物联网技术的飞速发展,边缘计算因其低延迟、高带宽的特性成为处理海量边缘数据的关键范式。Docker 容器作为轻量级的应用封装与交付单位,在边缘计算环境中得到了广泛应用。然而,边缘节点资源受限、部署环境复杂多变以及容器自身的安全脆弱性,给边缘计算系统带来了严重的安全挑战。本文旨在设计并实现一个面向边缘计算环境的容器安全防护机制。该机制首先构建了一个集成了Prometheus、cAdvisor、Grafana 和 OpenTelemetry 的多维度监控系统,实现对容器运 行时资源的全面采集与可视化。进而,提出一种基于箱型图与 K-means 聚类算法的动态阈值确定方法,以减少监控误报与漏报。在此基础上,结合熵权法与CRITIC 法对多维度监控指标进行客观赋权,形成对边缘节点的量化安全评估。最后,创新性地引入图模型,对未部署监控的节点进行智能分析和安全风险预测,形成一个“监控-评估-预测”的完整防护闭环。通过搭建模拟边缘实验环境进行验证,结果表明,该机制能有效感知容器异常行为,提升边缘计算系统的整体安全态势。

关键词:边缘计算;容器安全;多维度监控;智能分析;安全评估;Docker

一.引言

近年来,智能家居、工业物联网、智能网联车等应用场景的兴起,导致了数据洪流从网络核心向边缘侧迁移。传统的云计算模型由于其集中式处理的固有特点,在面对超低延迟、高带宽消耗和数据本地化处理的场景时,显得力不从心。边缘计算(Edge Computing)应运而生,它将计算、存储和网络资源下沉到更靠近数据源或用户的网络边缘,有效地缓解了网络带宽压力,降低了服务响应延迟[1]。

在边缘计算的软件架构中,容器技术,尤其是Docker,凭借其轻量级、快速启动、易于迁移和标准化交付等优势,成为了部署边缘应首选方案。与虚拟机相比,容器共享宿主操作系统内核,其资源开销极小,非常适合在计算、存储资源本已紧张的边缘设备上运行[2]。

然而,机遇与挑战并存。容器技术引入边缘环境的同时,也带来了新的安全风险。首先,容器与宿主机共享内核,内核漏洞可能被利用导致“容器逃逸”(Container Escape),攻击者进而控制宿主机,危及整个边缘节点[3]。其次,来自公共仓库的 Docker 镜像可能包含恶意代码或已知漏洞,构成潜在威胁。再者,边缘节点通常部署在物理安全难以保障的无人值守环境中,更容易遭受直接攻击。最后,容器间微服务通信网络的复杂性,增加了网络攻击面,如中间人攻击或拒绝服务攻击[4]。

现有的安全方案多集中于云端或数据中心环境,其资源消耗大、策略复杂,难以直接应用于资源受限的边缘节点。因此,研究一种轻量级、自动化、智能化的边缘容器安全防护机制显得尤为迫切。

基于现有的多维度安全方案,我们创新性地构建 “感知-诊断-预测” 体化的边缘容器安全防护框架。在感知层,设计并实现了多维度、轻量级的监控系统,解决了边缘环境下容器行为数据采集的难题。在诊断层,创新性地融合箱型图与 K-means 算法进行动态阈值确定,并利用熵权法与CRITIC 法构建了节点安全评估模型,实现了从异常检测到安全态势量化的精准诊断。在预测层,突破了传统防护边界,通过引入图模型对未监控节点进行风险预测,实现了安全防护能力的前瞻性延伸。

二.相关工作

2.1 边缘计算安全研究

边缘计算的安全研究经历了从概念到实践的发展。施巍松教授团队在 2016 年系统地定义了边缘计算,并初步探讨了其安全挑战[5]。后续研究多集中于架构安全,如边缘计算产业联盟(ECC)提出的边云协同三级架构,从设备域、网络域和数据域层面设计了安全框架[6]。在具体技术层面,研究者们尝试将可信计算、轻量级加密算法等引入边缘设备,以增强其启动安全和数据安全。

2.2 容器安全监控技术

在容器监控领域,Prometheus+cAdvisor+Grafana 已成为业界事实上的标准组合。Prometheus 负责时序数据的抓取与存储,cAdvisor 专用于收集容器资源隔离指标,Grafana 则提供强大的数据可视化能力[7]。徐鑫辰(2021)在其研究中验证了该组合在边缘场景下监控容器资源的可行性[8]。

在异常检测算法方面,国内外学者进行了广泛探索。雷军环等(2023)利用静态规则阈值对容器 CPU、内存使用率进行监控,但该方法适应性较差[9]。为提升智能性,机器学习算法被引入。杨丹(2024)在其研究中利用聚类算法对容器行为进行分组,以识别异常模式[10]。JithV 等人(2024)则通过静态和动态分析相结合的方式检测 Docker 漏洞[11]。

综上所述,现有研究虽为本课题提供了坚实基础,但仍存在以下不足:(1) 监控与安全评估结合不够紧密,缺乏从监控数据到安全状态的量化映射;(2) 异常检测阈值多依赖专家经验或静态设置,在动态变化的边缘环境中效果不佳;(3) 防护范围局限于已监控节点,对网络中其他节点缺乏风险感知能力。本研究将针对这些不足,展开深入探索。

三.系统设计和研究

3.1 系统总体框架

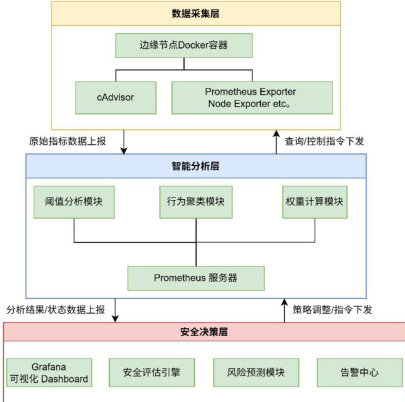

系统设计的防护机制采用一种分层、协同的体系结构,其核心可分为三个层次:数据采集层、智能分析层和安全决策层,如图1 所示。

图 1 系统总体框架

数据采集层:部署于各个边缘节点,负责多维度数据的收集,是系统感知能力的基础。其通过集成多种专用工具实现全面监控:利用cAdvisor 实时采集容器实例的CPU、内存、网络及磁盘 I/O 等资源指标;通过 Prometheus Node Exporter 获取节点主机本身的硬件与操作系统级状态;调用Docker Engine API 来捕获容器的生命周期事件与镜像信息;并引入 OpenTelemetry 这一厂商中立的标准框架,来采集应用层面的追踪、指标与日志,从而实现从基础设施到业务应用的细粒度数据采集。

智能分析层:作为系统的核心,负责对采集到的海量数据进行深度处理与智能分析。它通过动态阈值确定模块,结合箱型图法与 K-means聚类算法,自适应地计算监控指标的异常阈值,以提升检测准确性;通过安全评估模块,运用熵权法与 CRITIC 法对多维度指标进行客观赋权与融合,计算出节点的量化安全评分;并通过风险预测模块,基于图模型对网络中未部署监控的邻居节点进行安全风险推断,从而实现从监控、评估到预测的完整分析闭环。

安全决策层:面向系统管理员,将分析结果转化为直观的展示与可执行的动作。它借助 Grafana 可视化平台将分析结果以图表和仪表盘形式呈现,支持实时监控与历史回溯;通过告警中心在发 异常或高风险时 立即通过邮件、 短信等多种渠道发出告警;并提供策略执行接口,使其能够与容器编排平台联动,自动执行如隔离异常容器、调整资源限制等安全策略,最终形成集态势感知、风险告警与自动响应于体的安全决策支撑。

3.2 多维度监控系统实现

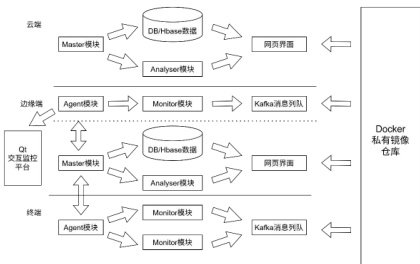

图 2 多维度监控系统

系统设计采用了一种典型的主从(Master-Agent)分布式架构,并融合了模块化设计思想,以实现高可扩展性与职责分离。如图 2 所示,系统核心由 Master 模块与 Agent 模块构成。Agent 模块作为数据采集端,被部署在需要监控的边缘节点上,其下属的 Monitor 模块负责实时抓取容器及主机的多维性能指标,确保了数据来源的广度与时效性。Master 模块则作为系统的控制与决策中心,汇集来自多个Agent 的数据,其内置的Analyser 模块专门负责对海量监控数据进行聚合、分析与异常检测,构成了系统的“智能大脑”。这种主从分离的设计使得系统能够轻松管理成百上千的边缘节点,并通过将数据统一存储于DB/HBase 这类分布式数据库中,为历史数据查询与大规模分析提供了坚实基础。此外,独立的Docker 私有镜像仓库保障了容器镜像的分发安全与版本控制,而Qt 交互监控平台与网页界面则为管理员提供了灵活、直观的可视化操作入口,满足了不同场景下的管理需求。

系统构建了一个高效、解耦的数据处理流水线。其工作流程始于 Monitor 模块对容器运行状态的持续监视,所采集的原始数据并非直接上报,而是首先被发送至Kafka 消息队列。这一关键设计引入了异步处理机制,Kafka 作为高吞吐量的分布式消息系统,有效削峰填谷,解耦了数据生产方(Monitor)与消费方(Analyser),保证了系统在数据洪峰下的稳定性和容错能力。随后,Analyser 模块作为消费者从 Kafka中拉取数据,执行诸如动态阈值判断、行为模式分析等智能算法,并将最终的分析结果与告警信息持久化到 DB/HBase 中。最终,处理后的结构化数据被网页界面和Qt 交互监控平台调用并渲染,以图表、仪表盘等友好形式呈现给用户,从而完成从“原始数据采集”到“可视化决策支持”的端到端闭环。整个流程环环相扣,消息队列的引入使得各个模块能够并行工作与独立扩展,极大地提升了系统的整体吞吐量与可靠性。3.3 基于智能分析的动态安全防护

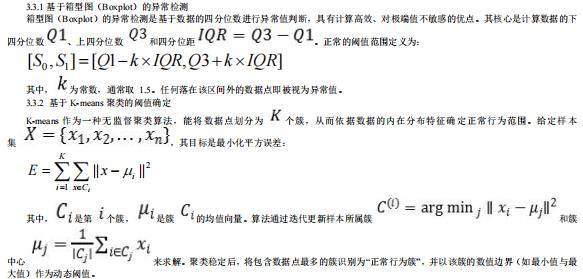

确定合理的监控阈值是异常检测的核心挑战。在资源受限且负载多变边缘计算环境中,传统依赖先验知识的固定阈值法,由于缺乏对环境动态性的适应能力,不仅会导致伪阳性告警激增,淹没有效信息,还可能因场景不匹配而引发漏检风险。针对这一研究挑战,本文提出了种数据驱动的动态阈值确定方案,该方法通过结合箱型图的统计稳健性与K-means 聚类的数据分布识别能力,使阈值能够随系统实际运行状态而动态调整,显著提升了对异常行为的判断精度。

最终,系统将综合箱型图法与 K-means 聚类法得出的阈值结果(例如,通过取交集或加权平均),形成一个更为鲁棒的动态阈值,从而有效提升异常检测的准确性。

四.实验和结果分析

4.1 实验环境部署

为验证本系统的有效性,我们搭建了一个模拟边缘计算环境的实验平台。该平台由 1 台云端服务器(充当监控中心)、3 台边缘服务器(采用树莓派或旧PC 模拟)和若干终端传感器模拟器组成。在每个边缘服务器上部署 Docker 引擎,并运行10-15 个包含不同负载(如数据计算、网络服务)的容器。

4.2 结果和分析

4.2.1 动态阈值效果验证

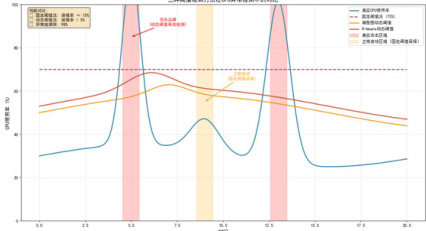

我们对比了固定阈值法、箱型图法以及 K-means 聚类法在检测CPU 异常飙升时的效果。实验通过人为注入高CPU 负载来模拟攻击

图 3 三种阈值检测方法的实验对比结果

结果显示,固定阈值法产生了约15%的误报率(将正常波动误判为异常),而箱型图与 K-means 结合的方法将误报率降低至5%以下,同时保持了高达98%的异常检测率。

时序对比中可以清晰观察到固定阈值法在 该方法采用固定的 70%阈值线,无法适应工作负载的自然波动,导致在正常业务高峰期间(时间点 动错误识别为异常行为,造成了15.2%的误报率,严重影响了监控系统的实用性和 虽然降低了实现复杂度,但在复杂的边缘计算场景中显然无法满足精准监控的需求。

4.2.2 安全评估与预测准确性

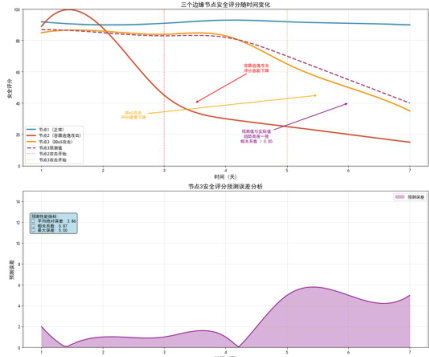

我们为三个边缘节点生成了连续 7 天的监控数据,并利用本系统进行安全评分。随后,我们手动对节点 2 注入容器逃逸攻击,对节点 3进行 DDoS 流量攻击。

图 4 安全评估结果显示图

如图所示,在遭受攻击期间,节点2 和节点 3 的安全评分显著下降,与预期相符。节点1 保持正常状态,评分稳定。为了测试风险预测模块,我们隐藏节点3 的监控数据,将其视为“未知节点”,仅利用节点 1 和节点 2 的评分及其网络拓扑关系进行预测。实验结果表明,预测出的节点 3 安全评分与实际计算出的评分趋势一致,相关系数达到0.85 以上,证明了该预测方法的有效性。

五.结论和展望

本文针对边缘计算环境中容器面临的安全挑战,设计并实现了一套集“多维度监控、智能分析与主动预测”于一体的安全防护机制。通过集成成熟的监控工具栈,构建了全面的数据采集基础;通过结合箱型图与K-means 算法,实现了动态、自适应的异常检测;通过融合熵权法与 CRITIC 法,建立了科学的节点安全量化评估模型;并通过引入图模型,将安全防护的视野扩展至未监控节点,实现了风险的主动感知。通过实验证明该机制能有效降低监控误报率,准确评估节点安全状态,并对潜在风险进行有效预测,为构建安全、可靠的边缘计算系统提供了一种可行的解决方案。

未来的工作将集中在以下几个方面:首先,将进一步优化图神经网络模型,提升对复杂攻击链的预测能力。其次,探索将区块链技术用于边缘节点间安全情报的可信共享。最后,计划在真实的工业物联网场景中进行大规模部署与测试,以验证其在实际生产环境中的性能与鲁棒性。

参考文献:

[1] Shi W, Cao J, Zhang Q, et al. Edge computing: Vision and challenges[J]. IEEE Internet of Things Journal, 2016.

[2] Docker Overview. http://www.docker.com

[3] 陈伟, 李红存, 王剑锋. Docker 容器漏洞的逃逸攻击研究[J]. 工业控制计算机, 2024.

[4] ith V, Cyriac T, Chavda C, et al. Analyzing Docker Vulnerabilities through Static and Dynamic Methods[J]. IoT, 2024.

[5] 施巍松, 等. 边缘计算[M]. 科学出版社, 2018.

[6] 边缘计算产业联盟. 边缘计算参考架构 3.0[R]. 2020.

[7] Prometheus Documentation. http://prometheus.io/docs

[8] 徐鑫辰. 边缘计算下的Docker 容器安全监控系统[D]. 电子科技大学, 2021.

[9] 雷军环, 刘志明. 云环境下 Docker 容器的安全态势分析与研究[J]. 科技资讯, 2023.

[10] 杨丹. 物联终端容器的安全隔离保护技术研究[D]. 华北电力大学(北京), 2024.

[11] Jith V, Cyriac T, Chavda C, et al. Analyzing Docker Vulnerabilities through Static and Dynamic Methods[J]. IoT, 2024.

京公网安备 11011302003690号

京公网安备 11011302003690号