- 收藏

- 加入书签

基于多维度指标体系的工业控制系统安全评价模型研究

摘要 工业控制系统(ICS)作为现代工业生产的核心,其安全性直接关系到关键基础设施的稳定运行。然而,传统安全评价方法多聚焦于单一维度,难以全面反映ICS的复杂安全需求。本研究提出了一种基于技术、管理和环境三维度的安全评价指标体系,结合层次分析法(AHP)与模糊数学理论构建综合评价模型。通过案例验证,模型能够量化分析系统的安全水平,识别薄弱环节并提出改进建议。研究结果表明,该模型具有较高的科学性和实用性,为ICS安全评价与优化提供了系统化工具。

关键词 工业控制系统;安全评价;多维度指标体系;层次分析法;模糊数学

引言

工业4.0与智能制造的快速发展,推动了工业控制系统在各行业的深度应用。然而,ICS的开放性增强使其面临更多网络攻击、设备故障和供应链风险。近年来,全球范围内频发的工控安全事件(如乌克兰电网攻击、伊朗核设施震网病毒事件)表明,ICS安全问题已从技术缺陷演变为系统性风险。传统安全评价模型多基于单一技术维度,忽略管理与环境因素,导致评价结果片面化。因此,构建多维度指标体系并开发动态综合评价模型,成为提升ICS安全性的迫切需求。

本研究旨在突破传统方法的局限性,从技术、管理与环境三个维度建立指标体系,结合定量与定性分析方法,提出一种可动态调整的ICS安全评价模型。该模型不仅为工业用户提供科学的安全评估工具,也为政策制定者优化安全管理框架提供理论支持。

一、工业控制系统安全评价指标体系构建**

1.1 ICS安全需求与特点分析

工业控制系统的核心特点包括高实时性、强可靠性和异构复杂性。与传统IT系统不同,ICS需确保生产过程的连续性,对延迟和中断的容忍度极低。其安全需求可归纳为:

①技术安全:保障网络、主机、应用和数据层的完整性、可用性及保密性。

②管理安全:通过策略制定、人员培训、应急响应等手段实现全生命周期安全管理。

③环境安全:防范物理破坏、自然灾害及供应链风险等外部威胁。

1.2 多维度指标体系设计

基于上述需求,本研究构建了包含3个一级指标、9个二级指标及27个三级指标的层次化体系(表1)。

指标选取遵循以下原则:

1. 科学性:基于ISO 27001、NIST SP 800-82等国际标准,确保指标权威性。

2. 系统性:覆盖ICS全生命周期,避免评价盲区。

3. 可操作性:指标数据可通过检测工具、审计记录或专家评分获取。

二、工业控制系统安全评价模型研究

2.1 评价方法选择与融合

为实现多维度指标的综合分析,本研究采用“定量+定性”混合评价方法:

①定量分析:适用于可量化指标(如漏洞修复率),通过归一化处理消除量纲差异。

②定性分析:对模糊性指标(如策略完备性),采用模糊数学理论将专家语言评价转化为定量值。

2.2 基于AHP的权重分配

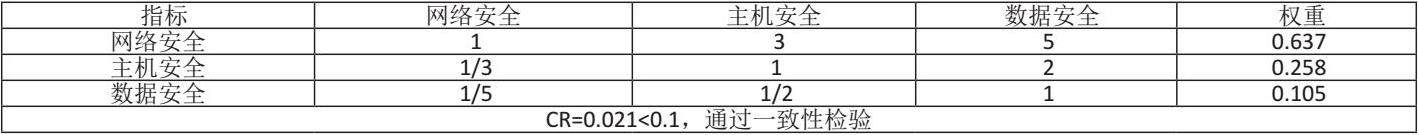

层次分析法(AHP)通过构建判断矩阵确定指标权重,具体步骤包括:

1. 构建判断矩阵:邀请10位领域专家对指标重要性进行两两比较,采用1-9标度法打分。

2. 计算权重向量:通过特征值法求解矩阵,获得各指标权重值。

3. 一致性检验:计算一致性比率(CR),若CR<0.1,则通过检验。

以技术维度为例,其判断矩阵及权重计算结果如下:

2.3 模糊综合评价模型

针对定性指标,采用三角模糊数(TFN)处理专家评分。例如,将“应急响应时间”划分为“优、良、中、差”四个等级,对应TFN分别为(0.8,1.0,1.0)、(0.6,0.8,1.0)、(0.4,0.6,0.8)、(0.0,0.4,0.6)。通过去模糊化处理,获得最终评分。

2.4 模型实施流程

1. 数据采集:结合自动化扫描工具(如Nessus)、管理审计记录及专家问卷。

2. 指标量化:将原始数据映射至0-100分区间。

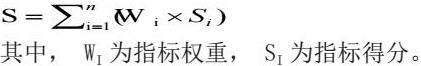

3. 综合评分:按权重加权求和,公式为:

其中, WI为指标权重, SI为指标得分。

4. 结果分析:生成雷达图与热力图,可视化展示各维度得分及薄弱环节。

三、案例研究

3.1 案例背景

选取某大型化工厂DCS系统为研究对象,该系统包含500余个控制节点,涉及生产过程监控、设备联动等关键功能。近年来,该厂因供应链漏洞导致多次非计划停机,亟需系统性安全评估。

3.2 数据采集与处理

·技术维度:通过漏洞扫描工具发现未修复高危漏洞3个,网络隔离强度评分为85分。

·管理维度:安全策略更新滞后,培训覆盖率仅为60%,应急响应时间达标率为75%。

·环境维度:物理访问控制存在盲区,某供应商未通过安全审核。

3.3 权重与评分计算

通过AHP确定各维度权重为:技术(0.55)、管理(0.35)、环境(0.10)。综合得分计算如下:

S = 0.55 ×82 + 0.35 ×70 + 0.10 × 65 = 78.5

3.4 结果分析与改进建议

·优势:网络安全(防火墙配置完善)与数据加密(AES-256应用)表现突出。

·短板:物理访问控制(得分58)与供应链管理(得分50)需重点改进。

·建议:

1. 部署生物识别门禁系统,强化物理安全。

2. 建立供应商黑名单制度,定期开展第三方安全审计。

3. 优化应急演练流程,将响应时间缩短至15分钟内。

四、结论与展望

本研究通过多维度指标体系与混合评价方法,构建了ICS安全评价模型,案例验证表明其能够有效识别系统脆弱性。未来研究可从以下方向深化:

1. 动态评价:集成实时监测数据,实现安全态势的动态感知与预警。

2. 智能优化:引入机器学习算法,自动调整指标权重以适应不同行业场景。

3. 标准化推广:推动模型与ISO 62443等国际标准对接,提升普适性。

工业控制系统的安全防护是一项长期工程,需技术、管理与政策的协同推进。本研究为构建“主动防御、全链可控”的ICS安全生态提供了理论支撑与实践路径。

参考文献:

1. 王强, 李志刚. 工业控制系统安全防护技术研究进展[J]. 自动化学报, 2022, 48(3): 521-532.

2. ISO/IEC 27001:2022. Information security management systems—Requirements[S].

3. NIST SP 800-82 Rev.3. Guide to Industrial Control Systems Security[S]. 2023.

4. 张伟, 等. 基于机器学习的工控系统异常检测模型[J]. 计算机研究与发展, 2021, 58(7): 1450-1462.

京公网安备 11011302003690号

京公网安备 11011302003690号